Astuces AVAST : Utiliser les renouvellements pour générer des revenus récurrents

Le problème avec la vente unique

Les ventes uniques sont le modèle d’affaires le plus simple qui soit : Vous avez un produit, le client vous donne de l’argent, vous lui donnez le produit. Cela semble simple mais en fait, à long terme, il est très difficile de bâtir une entreprise durable sur des ventes ponctuelles car pour maintenir votre entreprise à flot, il faudra toujours trouver de nouveaux clients et l’acquisition de nouveaux clients coute souvent de l’argent (en marketing, en force de vente…etc.).

Il existe un autre modèle, qui vous permet de générer des revenus récurrents, tous les mois ou tous les ans.

Qu’est-ce que le modèle des revenus récurrents ?

Le modèle de revenus récurrents est un modèle d’affaires fondé sur des revenus prévisibles à intervalles réguliers et avec un degré relativement élevé de certitude. Le modèle de revenus récurrents est très important pour les entreprises qui souhaitent maintenir un flux de revenus constant.

Avec le modèle des revenus récurrents, vous acquérez un client et vendez votre produit à plusieurs reprises. Tout ce que vous avez à faire pour obtenir une autre vente est de conserver ce client, ce qui est beaucoup plus facile que d’en acquérir un nouveau.

Les revenus récurrents procurent également la stabilité dont nous avons tant besoin. Lorsque vous comptez sur des ventes ponctuelles, vous êtes vulnérable aux fluctuations importantes des revenus d’un mois à l’autre, mais les choses sont beaucoup plus prévisibles avec des revenus récurrents. C’est très important quand on a des factures à payer, surtout les salaires des employés.

Enfin, les investisseurs aiment les revenus récurrents, donc si jamais vous décidez de vendre votre entreprise, vous pourrez obtenir un multiplicateur plus élevé.

Que devriez-vous vendre pour que le modèle des revenus récurrents fonctionne ?

La bonne nouvelle, c’est qu’en tant que prestataire informatique, vous pouvez générer des revenus récurrents avec presque tous ce que vous vendez ! (les prestations de maintenance, les logiciels et même le hardware).

Les prestations de maintenance et le hardware :

Vous pouvez proposer à vos clients des abonnements (mensuels ou annuels) à votre service de maintenance. En créant plusieurs offres avec des avantages différents pour vos clients, cela permet de créer de la valeur aux yeux de vos clients et d’obtenir souvent d’eux qu’ils prennent le service supérieur à ce que vous auriez pu leur vendre sans cela.

Vous pouvez proposer le hardware en location. Bien sûr, la location d’un serveur ne permet pas de générer sur le moment le même niveau de revenu que la vente de ce même serveur. Cependant, une fois que le serveur sera vendu à votre client rien ne vous dit que celui-ci va revenir vers vous lorsqu’il aura besoin d’un autre matériel. Alors qu’avec la location, vous maintenez un contact régulier avec votre client qui aura tendance à se souvenir de vous lorsqu’il aura besoin d’un autre matériel (puisqu’il a déjà un abonnement chez vous et qu’il est satisfait, pourquoi se créer une ligne de compta supplémentaire en allant voir ailleurs pour ses autres machines ?).

Les logiciels :

Les logiciels sont la source de revenus récurrents la plus facile à garantir. En effet, les clients connaissent parfaitement le principe de la licence valable 1, 2 ou 3 ans et s’ils sont satisfaits du logiciel et de votre service, ils renouvèleront chez vous.

D’autre part, Avast vous facilite le plus possible, la gestion de vos renouvellements :

- En vous offrant 30% de remise renouvellement, pour convaincre les plus dubitatifs.

- En vous fournissant un tableau clair et lisible de vos renouvellements à venir dans votre compte revendeur

- En vous informant par Email 60 jours avant la date d’expiration de vos licences afin que vous ayez le temps d’anticiper ces renouvellements

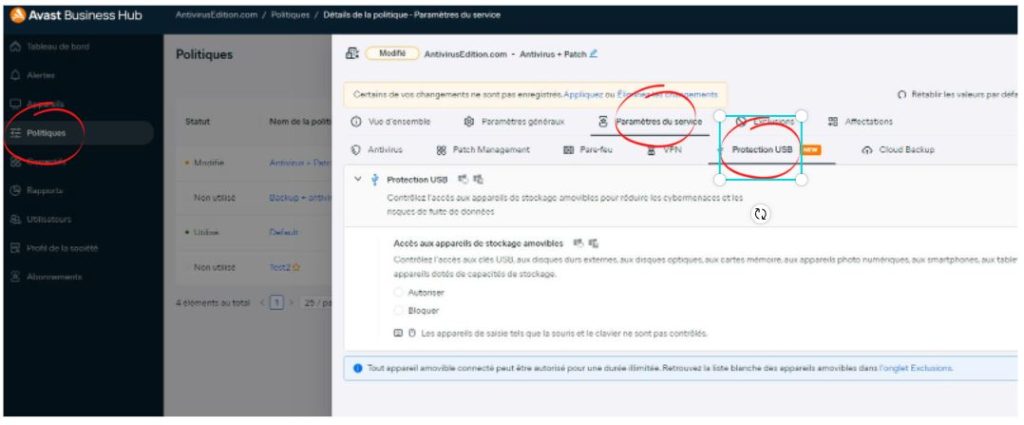

- En mettant à votre disposition des produits complémentaires à l’antivirus comme Avast Business Patch Management ou Remote Control, pour les entreprises et Secureline VPN, Cleanup, AntiTrack pour les particuliers. Ces logiciels complémentaires vous permettent de réaliser des ventes supplémentaires auprès de vos clients qui disposent déjà de l’antivirus.

Afin de retirer le maximum de ce revenu récurrent, un point important est de vous assurer d’avoir un logiciel de gestion qui vous permet d’automatiser totalement ce processus. Vous réduirez ainsi vos coûts de gestion.

Toutefois, rien ne garantit que les revenus récurrents dureront indéfiniment et c’est pourquoi, il est important de rechercher toujours de nouveaux clients, qui deviendront eux-aussi, des sources de revenus récurrents, à l’avenir 😉